Cryptolocker 2.0 se convierte en gusano que se propaga a través de unidades USB

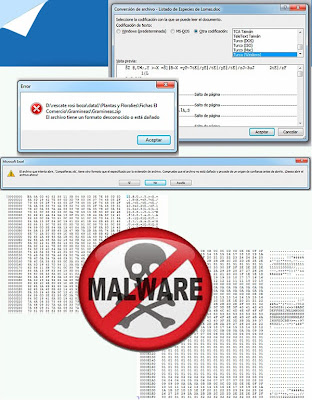

La aparición de una imitación de la vieja versión llamada CRYPTOLOCKER, rescate troyano, donde le pide una deposito para desencriptar sus archivos de su computadora, esta de vuelta.

Esta versión modificada tiene un toque de archivo malicioso "malware" con la capacidad de propagarse a través de unidades USB. "dispositivos de almacenamiento infectados".

La variante recientemente descubierto gusano Crilock.A (que se autodenomina 'Cryptolocker 2.0) se hace pasar por una actualización para Adobe Photoshop y Microsoft Office en los sitios frecuentados por los que comparten archivos P2P.

La arquitectura del sistema y el control también es nuevo, abandonando el algoritmo de generación de dominio (DGA) menos sofisticados con las URLs codificadas. Ambos acontecimientos extraños han convencido y que Crilock.A es obra de imitadores en lugar de la banda original, Cryptolocker.

Para aquellos que comparten archivos es una elección sin peligro via web, para que aumenta la posibilidad de que el malware se descargará la lista potencial de las víctimas sigue siendo mucho menor que con la anterior versión "oficial". Un argumento similar puede hacerse acerca del abandono de la DGA para hard-codificación, que es mucho más fácil de bloquear, las empresas de seguridad sólo tienen que aplicar ingeniería inversa a la lista y el malware se vuelve inútil.

Esta versión modificada tiene un toque de archivo malicioso "malware" con la capacidad de propagarse a través de unidades USB. "dispositivos de almacenamiento infectados".

La variante recientemente descubierto gusano Crilock.A (que se autodenomina 'Cryptolocker 2.0) se hace pasar por una actualización para Adobe Photoshop y Microsoft Office en los sitios frecuentados por los que comparten archivos P2P.

La arquitectura del sistema y el control también es nuevo, abandonando el algoritmo de generación de dominio (DGA) menos sofisticados con las URLs codificadas. Ambos acontecimientos extraños han convencido y que Crilock.A es obra de imitadores en lugar de la banda original, Cryptolocker.

Para aquellos que comparten archivos es una elección sin peligro via web, para que aumenta la posibilidad de que el malware se descargará la lista potencial de las víctimas sigue siendo mucho menor que con la anterior versión "oficial". Un argumento similar puede hacerse acerca del abandono de la DGA para hard-codificación, que es mucho más fácil de bloquear, las empresas de seguridad sólo tienen que aplicar ingeniería inversa a la lista y el malware se vuelve inútil.

Sin embargo, hay ventajas a estos cambios. El uso de la codificación dura es más sencilla ya que se extiende desde sitios P2P es una manera de permanecer menos visible de lo que sería el caso cuando se utiliza una avalancha de correos electrónicos de phishing.

La capacidad de infectar a las unidades extraíbles. Esta técnica gusano es tan viejo como las colinas y aunque frenar su propagación, sí garantiza un grado de longevidad. Por otra parte, si bien se puede ocultar en las unidades en los próximos años, en el momento en que se activa probablemente será detectado por todos los programas de seguridad en la existencia.

Toda esta estrategia habla de una banda oportunista que ha secuestrado (es decir, ingeniería inversa), donde sus archivos serán empaquetados, el malware puede golpear un objetivo pequeño pero global que tiene algo valioso que proteger - los archivos compartidos de forma ilegal a través de P2P. Este grupo es, por razones obvias también tienen menos probabilidades de elevar una queja ante la policía.

Comentarios